عندما تم الكشف عن مجموعة المتسلل الصينية المعروفة باسم سولت إعصار في الخريف الماضي أنها اخترقت شركات الاتصالات الأمريكية الرئيسية بعمق – تخلت بشكل ما لا يقل عن تسعة من حاملات الهاتف والوصول إلى نصوص الأميركيين والمكالمات في الوقت الفعلي – تلك حملة الاختراق تم التعامل معها على أنها أربعة أحرار من قبل الحكومة الأمريكية. ومع ذلك ، حتى بعد تعرض هؤلاء المتسللين البارزين ، واصلوا فورة اقتحام شبكات الاتصالات في جميع أنحاء العالم ، بما في ذلك المزيد في الولايات المتحدة.

كشف الباحثون في شركة الأمن السيبراني في المستقبل ليلة الأربعاء في تقرير أنهم شاهدوا سولت إعصار الخمسة من موفري خدمات الاتصالات وخدمات الإنترنت في جميع أنحاء العالم ، بالإضافة إلى أكثر من عشر جامعات من يوتا إلى فيتنام ، كل ذلك بين ديسمبر ويناير. تشمل الاتصالات أحد مقدمي خدمات الإنترنت الأمريكية وشركة اتصالات وشركة أخرى ومقرها الولايات المتحدة لاتصالات المملكة المتحدة ، وفقًا لمحللي الشركة ، على الرغم من أنهم رفضوا تسمية هؤلاء الضحايا على السلك.

يقول ليفي غوندرت ، الذي يقود فريق أبحاث المستقبل المعروف باسم مجموعة Insikt Group: “إنهم نشطون للغاية ، وما زالوا نشطين للغاية”. “أعتقد أن هناك مجرد انتشار عام لمدى عدوانيةهم في تحويل شبكات الاتصالات إلى الجبن السويسري.”

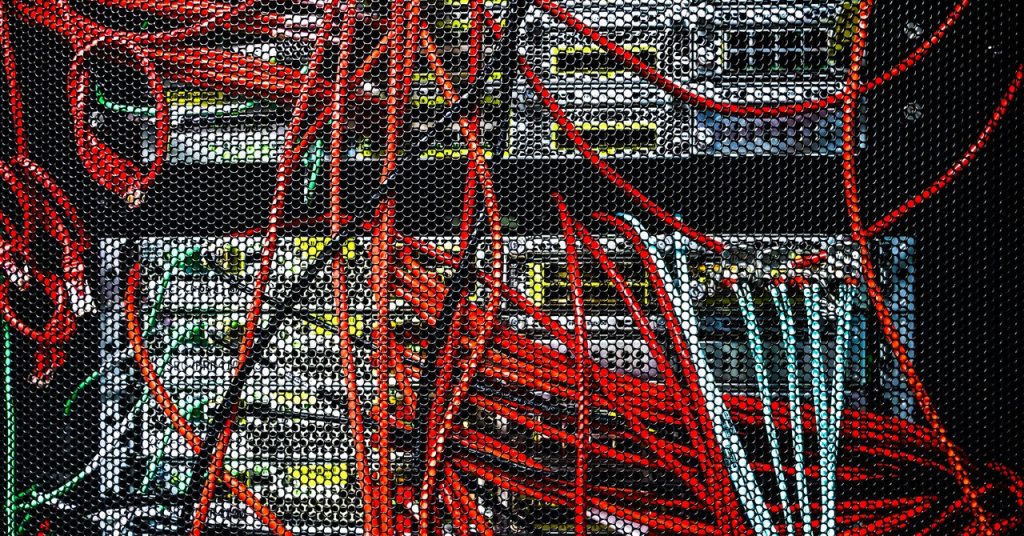

لتنفيذ هذه الحملة الأخيرة من الاختراقات ، استهدف Salt Typhoon-الذي سجل المسارات المستقبلية تحت اسمها ، Redmike ، بدلاً من مقبض Typhoon الذي تم إنشاؤه بواسطة Microsoft-واجهات الويب المعرضة للإنترنت لبرامج IOS الخاصة بـ Cisco ، والتي تعمل على الشبكات أجهزة التوجيه والمفاتيح العملاقة. استغل المتسللين نقاط الضعف المختلفة في رمز تلك الأجهزة ، أحدهما يمنح الوصول الأولي ، والآخر يوفر امتيازات الجذر ، مما يمنح المتسللين السيطرة الكاملة على قطعة قوية من المعدات في كثير من الأحيان مع إمكانية الوصول إلى شبكة الضحية.

يقول Gundert: “في أي وقت أنت مدمج في شبكات الاتصالات على البنية التحتية مثل أجهزة التوجيه ، لديك مفاتيح للمملكة فيما يمكنك الوصول إليه ومراقبته وتوفيه”.

وجد Future المسجل أكثر من 12000 جهاز Cisco الذي تعرضت واجهات الويب عبر الإنترنت ، ويقول إن المتسللين استهدفوا أكثر من ألف من تلك الأجهزة المثبتة في الشبكات في جميع أنحاء العالم. من بين هؤلاء ، يبدو أنهم ركزوا على مجموعة فرعية أصغر من الاتصالات والشبكات الجامعية التي استغلتها أجهزة Cisco بنجاح. بالنسبة لتلك الأهداف المحددة ، قامت Salt Typhoon بتكوين أجهزة Cisco المخترقة للاتصال بخوادم الأوامر والسيطرة الخاصة بالمتسللين عبر تغليف توجيه عام ، أو أنفاق GRE-وهو بروتوكول يستخدم لإعداد قنوات اتصالات خاصة-ثم يستخدم هذه الاتصالات للحفاظ وصولهم وسرقة البيانات.

عندما تواصلت Wired مع Cisco للتعليق ، أشارت الشركة إلى استشارية أمنية نشرتها حول نقاط الضعف في واجهة الويب الخاصة ببرنامج iOS الخاص بها في عام 2023. كتب متحدث باسمه في بيان.

إن أجهزة اختراق الشبكة كنقاط دخول للضحايا المستهدفين – من خلال استغلال نقاط الضعف المعروفة التي فشل أصحابها في التصحيح – أصبح إجراء تشغيل قياسي لمجموعات القرصنة الصينية الأخرى. هذا جزئيًا لأن أجهزة الشبكة هذه تفتقر إلى العديد من عناصر التحكم في الأمان وبرامج المراقبة التي تم تمديدها إلى أجهزة الحوسبة التقليدية مثل الخوادم وأجهزة الكمبيوتر. ملاحظات مستقبلية مسجلة في تقريرها أن فرق التجسس الصينية المتطورة استهدفت أجهزة الشبكة الضعيفة هذه كأسلوب اقتحام أولي لمدة خمس سنوات على الأقل.