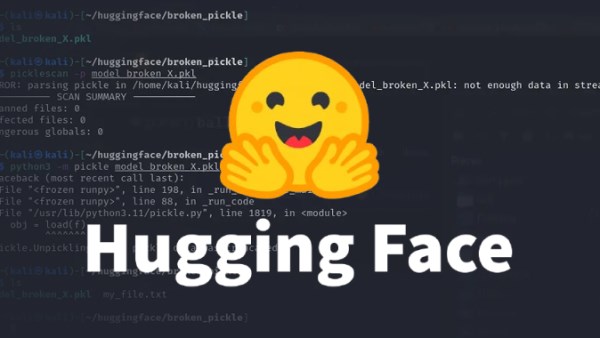

اكتشف باحثون في مجال الأمن السيبراني نماذج خبيثة للذكاء الاصطناعي على منصة Hugging Face تستخدم تقنية جديدة تعتمد على ملفات Pickle “المكسورة” لتجاوز أدوات الكشف عن البرمجيات الضارة.

تفاصيل الهجوم: كيف تم استغلال Pickle؟

وكشف الباحث الأمني كارلو زانكي من شركة ReversingLabs أن الملفات الضارة كانت مخبأة داخل أرشيفات PyTorch، حيث تم وضع شيفرة خبيثة في بداية الملفات، مما يسمح بتنفيذ هجوم عبر “Shell عكسي” يتصل بعنوان IP محدد مسبقًا.

أُطلق على هذه الطريقة اسم “nullifAI”، وهي تستغل نقاط الضعف في آليات الأمان المستخدمة لاكتشاف النماذج الضارة. وقد تم تحميل النماذج على المستودعات التالية في Hugging Face:

- glockr1/ballr7

- who-r-u0000/0000000000000000000000000000000000000

لماذا يمثل Pickle خطرًا أمنيًا؟

يعد تنسيق Pickle خيارًا شائعًا لتوزيع نماذج الذكاء الاصطناعي، لكنه يحمل مخاطر أمنية كبيرة، حيث يتيح تنفيذ أوامر عشوائية بمجرد تحميله وإلغاء تسلسله (Deserialization).

في هذه الحالة، استخدم المهاجمون تنسيق 7z بدلاً من ZIP لضغط النماذج، مما سمح لهم بتجاوز أداة Picklescan، وهي أداة مخصصة لاكتشاف الملفات المشبوهة على Hugging Face.

ثغرة في آليات الكشف.. وكيف تم استغلالها؟

أوضح الباحثون أن هذه الملفات مصممة بحيث يتم تنفيذ الشيفرة الخبيثة قبل تعطل عملية إلغاء التسلسل، مما يمنع أدوات الفحص من اكتشافها.

وقال زانكي:”تتم معالجة أكواد Pickle بالتسلسل، مما يسمح بتنفيذ الأوامر الضارة قبل اكتشاف المشكلة. في هذه الحالة، لم تستطع أدوات الفحص في Hugging Face تصنيف النموذج على أنه غير آمن.”

ما الإجراءات التي تم اتخاذها؟

قامت Hugging Face بتحديث أداة Picklescan لسد هذه الثغرة ومنع تنفيذ الشيفرات الضارة باستخدام نفس الأسلوب.

تواصل شركات الأمن السيبراني مراقبة مستودعات الذكاء الاصطناعي بحثًا عن نماذج مشبوهة قد تستخدم تقنيات مماثلة في المستقبل.

ماذا يعني هذا للمطورين والمستخدمين؟

يُحذر الخبراء من مخاطر تحميل نماذج الذكاء الاصطناعي من مصادر غير موثوقة، وينصحون باستخدام بيئات تشغيل معزولة (Sandboxing) عند اختبار النماذج الجديدة.