في 20 أكتوبر، قال أحد المتسللين الذين يطلقون على أنفسهم اسم Dark X إنهم قاموا بتسجيل الدخول إلى خادم وسرقوا البيانات الشخصية لـ 350 مليون عميل من عملاء Hot Topic. في اليوم التالي، أدرجت Dark X البيانات، بما في ذلك رسائل البريد الإلكتروني والعناوين وأرقام الهواتف والأرقام الجزئية لبطاقات الائتمان، للبيع في منتدى سري. في اليوم التالي، قال Dark X إن Hot Topic طردهم.

أخبرني Dark X أن الاختراق الواضح، والذي ربما يكون أكبر اختراق لمتاجر التجزئة الاستهلاكية على الإطلاق، يرجع جزئيًا إلى الحظ. لقد حدث أنهم حصلوا على بيانات اعتماد تسجيل الدخول من مطور كان لديه حق الوصول إلى جواهر التاج الخاصة بـ Hot Topic. ولإثبات ذلك، أرسلت لي شركة Dark X بيانات اعتماد تسجيل دخول المطور لـ Snowflake، وهي أداة لتخزين البيانات استهدفها المتسللون بشكل متكرر مؤخرًا. قال ألون جال من شركة الأمن السيبراني Hudson Rock، التي وجدت لأول مرة الرابط بين سارقي المعلومات واختراق Hot Topic، إنه تلقى نفس مجموعة بيانات الاعتماد من قبل المتسلل.

الجزء الحظ صحيح. لكن اختراق Hot Topic المزعوم هو أيضًا أحدث اختراق مرتبط مباشرة بصناعة سرية مترامية الأطراف جعلت من اختراق بعض أهم الشركات في العالم لعبة أطفال.

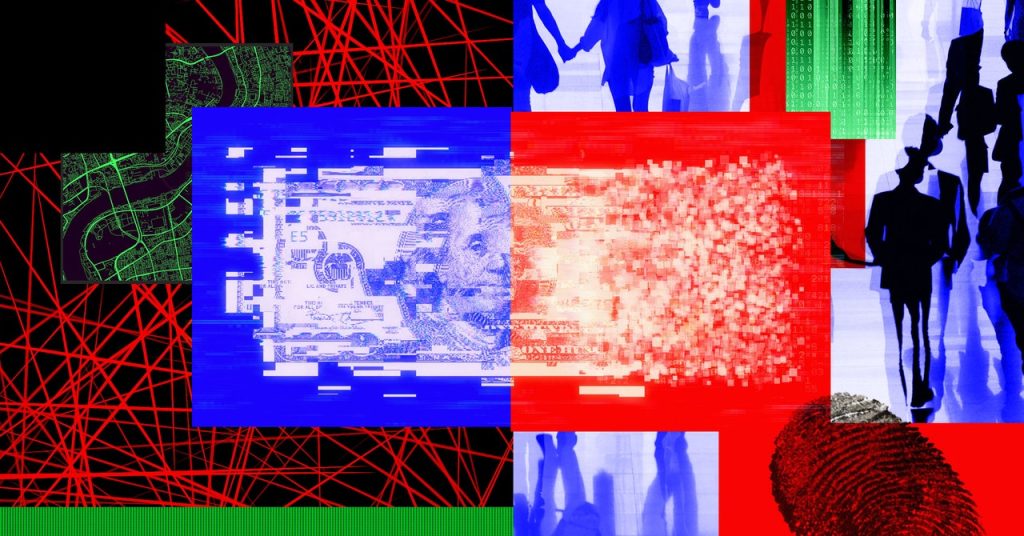

ايه تي اند تي. مدير التذاكر. بنك سانتاندر. نيمان ماركوس. الفنون الالكترونية. ولم تكن هذه حوادث معزولة تماما. وبدلاً من ذلك، تم اختراقها جميعًا بفضل “Infostealers”، وهو نوع من البرامج الضارة المصممة لنهب كلمات المرور وملفات تعريف الارتباط المخزنة في متصفح الضحية. وفي المقابل، أنشأ سارقو المعلومات نظامًا بيئيًا معقدًا سُمح له بالنمو في الظل، حيث يؤدي المجرمون أدوارًا مختلفة. هناك مبرمجو برامج ضارة روس يقومون بتحديث أكوادهم باستمرار؛ وفرق من المحترفين الذين يستخدمون الإعلانات الجذابة لتوظيف مقاولين لنشر البرامج الضارة عبر YouTube أو TikTok أو GitHub؛ والمراهقون الناطقون باللغة الإنجليزية على الجانب الآخر من العالم والذين يستخدمون بعد ذلك أوراق الاعتماد المحصودة لاقتحام الشركات. في نهاية شهر أكتوبر، أعلن تعاون بين وكالات إنفاذ القانون عن عملية ضد اثنين من أكثر اللصوص انتشارًا في العالم. لكن السوق كان قادرًا على النمو والنضج لدرجة أنه من غير المرجح أن تؤدي إجراءات إنفاذ القانون ضد جزء واحد منه إلى إحداث أي تأثير دائم على انتشار سارقي المعلومات.

استنادًا إلى مقابلات مع مطوري البرامج الضارة، والمتسللين الذين يستخدمون بيانات الاعتماد المسروقة، ومراجعة الأدلة التي تخبر المجندين الجدد بكيفية نشر البرامج الضارة، قامت 404 Media برسم خريطة لهذه الصناعة. والنتيجة النهائية هي أن تنزيل شخص واحد لبرنامج بريء المظهر يمكن أن يؤدي إلى اختراق بيانات شركة بمليارات الدولارات، مما يضع جوجل وعمالقة التكنولوجيا الآخرين في لعبة القط والفأر المتصاعدة باستمرار مع مطورو البرامج الضارة للحفاظ على أمان الأشخاص والشركات.

“نحن محترفون في مجال عملنا وسنواصل العمل على تجاوز تحديثات Google المستقبلية”، هذا ما أخبرني به أحد مسؤولي LummaC2، وهو أحد أشهر البرامج الضارة لسرقة المعلومات، في محادثة عبر الإنترنت. “يستغرق الأمر بعض الوقت، ولكن لدينا كل الموارد والمعرفة لمواصلة المعركة ضد Chrome.”

اللصوص

يبدأ النظام البيئي لسرقة المعلومات بالبرامج الضارة نفسها. توجد العشرات منها، بأسماء مثل Nexus وAurora وMETA وRaccoon. أكثر برامج سرقة المعلومات انتشارًا في الوقت الحالي هي تلك التي تسمى RedLine، وفقًا لشركة الأمن السيبراني Recorded Future. كما أن وجود قطعة من البرامج الضارة المعبأة مسبقًا يقلل بشكل كبير من حاجز دخول المتسلل الجديد الناشئ. قال مدير LummaC2، الذي تقول شركة Recorded Future إنه ضمن أفضل 10 مواقع لسرقة المعلومات، إنه يرحب بالمتسللين المبتدئين وذوي الخبرة.

في البداية، كان العديد من هؤلاء المطورين مهتمين بسرقة بيانات الاعتماد أو المفاتيح المتعلقة بمحافظ العملات المشفرة. ومن خلال تسليح المتسللين بهذه الأدوات، يمكنهم تفريغ المحافظ الرقمية للضحية وتحقيق ربح سريع. لا يزال الكثيرون اليوم يقومون بتسويق أدواتهم على أنها قادرة على سرقة البيتكوين، وقد قاموا حتى بإدخال تقنية التعرف الضوئي على الحروف (OCR) لاكتشاف العبارات الأولية في الصور. لكن هؤلاء المطورين أنفسهم وشركائهم اكتشفوا مؤخرًا أن جميع الأشياء الأخرى المخزنة في المتصفح – كلمات المرور لمكان عمل الضحية، على سبيل المثال – يمكن أن تولد تدفقًا ثانويًا من الإيرادات.